Dada la Publicidad que se le ha hecho al botón "no me gusta" de face book, hemos decidido hacer un pequeño estudio sobre este botón y sus consecuencias para aquel que lo instala en su Facebook.

En primer lugar cuando clicamos en "no me gusta" en el Post de algun amigo, se nos abre una ventana que nos lleva a una web con las instrucciones para colocar dicho boton en nuestro Facebook.

En primer lugar cuando clicamos en "no me gusta" en el Post de algun amigo, se nos abre una ventana que nos lleva a una web con las instrucciones para colocar dicho boton en nuestro Facebook.

De hacer lo que la web dice, estamos dando permiso a una aplicación cuyos objetivos son recolectar los datos de los Usuarios incautos, y además intentar que enviemos SMS a una compañía de micro pagos por SMS.

Desgranemos como está hecha esta trama.

Si accedemos a uno de los dominios que usan para dar la información sobre el botón y observamos su código fuente vemos varias cosas:

- hay un contador que ofrece estadísticas justo aquí => http://whos.****.us/pro/stats/b3ps/

- mirando el contador vemos que las stats guardan la IP del usuario, el referer de donde viene es decir, al haber instalado el botón , el contador se queda con las URL donde se ve este botón , que en este caso el contador marca mas de 200.000 URL entre las cuales ademas se ve que se queda con el ID de Facebook del usuario.

- El contador usa Geolocalización con lo cual , los atacantes también tienen , el pais de origen de la persona infectada, la IP , y la localización aproximada de la victima.

Resumiendo, relaciona la IP del usuario con su localización y el ID de facebook... WoW.

Profundizando en cómo está hecho el engaño, vemos que en la web trampa se muestra un video, el cual , descompilando el Flash que se usa para reproducir el video, vemos que internamente usa librerías para leer supuestamente el archivo Json (Json decoder) del usuario de Facebook que visita la web. ( Json Hijacking ) o bien al leer tu Json y tener tu sesión podrían intentar otro tipo de ataque llamado "session fitxation".

El Flash también lleva incrustadas librerías para la compresión y descompresión de archivos zip con lo cual podría dar a pensar que podrían mas adelante o ya intentar descargar y descomprimir algún archivo en la máquina de la víctima o bien intentar subir algún archivo de la maquina victima, comprimido en zip, aunque en si seguramente lo que hacen es subir información al host que usan para los ataques.

Cual podría ser el objetivo aparte de la re-captación de datos?

|

| Raiz Del host |

Mirando el código que dicen que pongamos en nuestra barra de direcciones vemos que se hace la llamada a un script en un host determinado, el host donde hace la llamada vemos los siguientes datos, hay una carpeta llamada "nomegusta" que es la que contiene todos los archivos de redirección y geolocalización de las víctimas.

|

| Dentro de "nomegusta" |

Examinando el host además vemos un curioso archivo dentro de la carpeta Geoip que seguramente facilitara la localización de los maleantes.

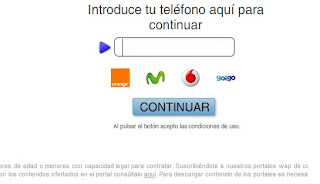

Siempre se olvidan de lo mas obvio y dejan detalles que podrian ser usados para localizarlos a ellos ya que el archivo "redirije_promo.php" curiosamente hace que nos salte un anuncio de pagos por SMS (cada numero de SMS esta asociado a una compañía o empresa) y además ni esconden, puede verse el prestatario del servicio, con lo cual bajo requerimiento judicial seguramente pueda saberse a quien se le ha prestado este servicio.

El archivo JS que instalamos al poner el código que nos dicen, justamente lleva también a ese "redirije_promo.php"

Siempre se olvidan de lo mas obvio y dejan detalles que podrian ser usados para localizarlos a ellos ya que el archivo "redirije_promo.php" curiosamente hace que nos salte un anuncio de pagos por SMS (cada numero de SMS esta asociado a una compañía o empresa) y además ni esconden, puede verse el prestatario del servicio, con lo cual bajo requerimiento judicial seguramente pueda saberse a quien se le ha prestado este servicio.

|

| dentro de Geoip |

El archivo JS que instalamos al poner el código que nos dicen, justamente lleva también a ese "redirije_promo.php"

para la eliminación si la instalasteis por error y deseais deshabilitarla, simplemente debeis ir a las opciones Cuenta/Configuración de la privacidad/Aplicaciones y sitios web/Aplicaciones que utilizas/Eliminar.

Después además cambiar vuestras contraseñas pues está claro que la aplicación ha podido tener acceso a ella. ( ahora que se de que va el engaño, YA NO ME GUSTA tanto).

Gracias a Nikita.xime y a Lostmon

0 comentarios:

Publicar un comentario